Quantos e-mails de trabalho já enviou e recebeu hoje? Independentemente do aumento do número de chats e aplicações de mensagens instantâneas para o local de trabalho, para muitos o e-mail continua a dominar como método de comunicação interno e externo.

Infelizmente, o e-mail é também um dos pontos de entrada mais comuns para ciberataques – infiltrando malware a vulnerabilidades na rede e levando consigo credenciais e informação sensível.

Ameaças de Segurança dos E-mails: as novas e as resistentes

A informação mais recente do SophosLabs mostra que em Setembro de 2020, 97% do spam malicioso apanhado nas suas spam traps eram e-mails de phishing à procura de credenciais ou informação sensível.

Os restantes 3% eram um mix de mensagens com links maliciosos para outros websites ou armadilhados com anexos que ansiavam por instalar backdoors, trojans de acesso remoto (RATs), softwares para roubo de informação, vulnerabilidades ou outros softwares e ficheiros maliciosos.

Phishing continua a ser uma tática assustadoramente eficaz para os atacantes independentemente dos seus objectivos finais.

Isto é em parte por causa dos seus criadores estarem constantemente a refinar e aprumar a sofisticação das suas campanhas.

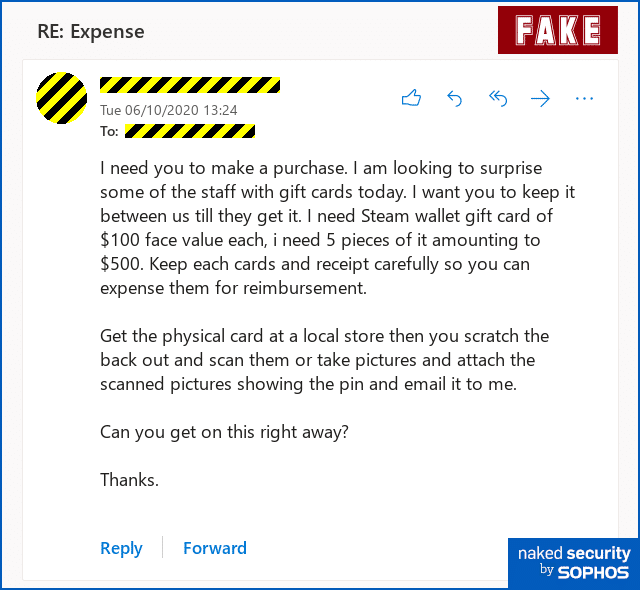

Um bom exemplo é o aumento dos e-mails corporativos comprometidos. Estes já não se limitam a e-mails com ortografia duvidosa, ou mensagens que dizem ser do CEO e pedem uma transferência imediata e confidencial de valores avultados. As mais recentes interações são mais subtis e inteligentes.

Os hackers estão a fazer algum trabalho de pesquisa antes de implementarem o seu ataque. Gastam algum tempo a conhecer o negócio e têm como alvo os executivos adotando para isso o seu estilo e tom de escrita e por vezes até mesmo as suas contas de e-mail.

A ausência de links maliciosos ou anexos nestes e-mails torna-os dificeis de detetar com as ferramentas de segurança tradicionais.

Os hackers também aprenderam a melhor imitar os domínios de forma a tirar total partido do facto de 1 em cada 3 e-mails de negócios ser agora aberto em dispositivos móveis. É mais difícil verificar a fonte e a integridade da mensagem num smartphone e as pessoas tendencialmente estão em movimento ou distraídas e como tal, revelam-se presas mais fáceis do Phishing.

5 passos para aumentar a segurança do e-mail da sua empresa

Com as considerações tecidas em mente, aqui estão os nossos 5 passos essenciais para a segurança do e-mail da sua empresa.

Passo 1: Instale uma solução de segurança inteligente e multi-funcional que lhe permita filtrar, detetar e bloquear a maior parte das “coisas más” antes mesmo destas chegarem à sua caixa de correio.

Para defender a sua rede, informação e colaboradores dos ataque em constante crescimento e evolução, o seu ponto de partida deve ser um software de segurança eficaz. Vale a pena considerar uma opção baseada na cloud que permita updates em tempo real, integração com outras ferramentas de segurança com inteligência partilhada e escalabilidade.

Para ativar uma solução de segurança ao seu potencial máximo, é preciso definir os controlos apropriados para os e-mails de entrada e saída. Por exemplo, somente filtra os seus e-mails no momento em que são recebidos ou apenas monitoriza aquilo no qual o utilizador clica após abrir um e-mail?

Como isola os e-mails indesejados ou aqueles cuja autenticação falhou e quem tem autoridade para se sobrepor a estas decisões?

O que nos leva ao segundo passo.

Passo 2: Implemente medidas robustas para a autenticação dos e-mails

A sua empresa tem de ser capaz de verificar que um e-mail veio de onde diz vir. E-mails de Phishing frequentemente têm endereços spoofed ou disfarçados e a autenticação de e-mail oferece proteção vitalícia.

A sua solução de segurança para o e-mail deve ser capaz de verificar a autenticação de e-mail de todos os 4-mails recebidos. A melhor forma de implementar isto é implementar um ou mais standards de autenticação.

Os principais standards da indústria são:

- SPF (Sender Policy Framework) – Este standard é um registo de (DNS) que regista e verifica as mensagens e os IPs definidos (pré-definidos) que estão autorizados a enviar um e-mail para um domínio em particular. Se os e-mails de entrada não corresponderem a nenhum dos IPs, o endereço provavelmente foi falsificado.

- DKIM (DomainKeys Identified Mail) – Este standard olha para um e-mail a entrar e verifica que nada foi alterado. Se o e-mail for legitimo o DKIM irá encontrar uma assinatura digital ligada a um domínio específico anexo ao cabeçalho do e-mail, e haverá uma chave de encriptação no domínio de origem que corresponda a essa assinatura.

- DMARC (Domain Message Authentication Reporting and Conformance) – Este standard instrui o servidor a não receber um e-mail se este falhar o DKIM e as verificações SPF. Estas verificações podem ser feitas de forma individual mas o DMARC combina-as. Isto também garante que um domínio autenticado por SPF e DKIM corresponde ao domínio utilizado no cabeçalho dos e-mails. DMARC atualmente garante a melhor e mais utilizada forma de autenticar os remetentes de e-mail.

Passo 3: Eduque os seus colaboradores no que devem estar atentos

Alerte os seus colaboradores para que estes saibam quais os sinais de e-mails suspeitos de Phishing. Esta é uma linha de defesa incrível!

Pode implementar treino online formal, partilhar exemplos das mais recentes ameaças, correr testes e mostrar-lhes algumas verificações standard: o endereço de e-mail parece suspeito, existe algum erro de língua inesperado? E se parecer ser de um colega, normalmente falariam assim? O e-mail recebido era algo que aguardava ou de alguém que conhece?

Como mencionado anteriormente, algumas potenciais bandeiras vermelhas são mais difíceis de detectar do que outras quando os colaboradores acedem ao e-mail nos seus dispositivos móveis. Uma forma de endereçar este tópico é colocar um banner automático sempre que o e-mail seja proveniente de uma fonte externa à empresa.

Passo 4: Eduque os seus colaboradores sobre o que fazer quando encontrarem algo

Faça com que seja fácil reportar coisas com as quais os colaboradores não se sintam confiantes. Isto significa providenciar-lhes formas simples como uma caixa de e-mail na rede interna da empresa (intranet) para reportar mensagens suspeitas.

O objetivo desta ação é maximizar o número de casos reportados. Nunca é demasiado tarde para parar grandes danos, portanto você poderá encorajar aqueles que caíram vítimas de um ataque de Phishing a darem um passo à frente.

Passo 5: Não se esqueça dos e-mails enviados

Os seus e-mails enviados vão ser alvo das mesmas verificações que implementa aos e-mails que recebe nos destinatários. Necessita de garantir que tem regras robustas implementadas no seu próprio domínio. Isto é vital para garantir a integridade da sua organização e marca, mantendo incólume a sua reputação e prevenindo o uso abusivo por parte de terceiros.

Também poderá querer considerar o que mais precisa de fazer para monitorizar e controlar os e-mails que saem da sua empresa.

- Verifica atividades anormais ou não usuais como e-mails enviados regularmente a meio da noite para IPs não verificados? Isso poderá indicar um e-mail interno comprometido ou uma tentativa de ciberataque.

- Verifica e bloqueia informação de pagamento como cartões de crédito ou outras informações de pagamento ao deixar a rede?

Estas são áreas sensíveis que assentam sobre o conhecimento dos colaboradores e na sua confiança no uso do e-mail. O melhor local para começar é educando e apoiando a sua equipa.

As ameaças por e-mail estão a evoluir e os atacantes aproveitam-se das novas tecnologias, novos ambientes ou simplesmente afinam e melhoram as suas tácticas sociais. Rever regularmente a segurança dos seus e-mails é essencial para se manter atualizado com as mudanças na sua empresa e as mais recentes técnicas de ataque.

Mais três sugestões…

Se está a pesquisar segurança no e-mail corporativo para o seu local de trabalho, talvez vá gostar de explorar as seguintes soluções:

Sophos Intelix – Este é um serviço que, ativamente e em tempo real, verifica a existência de ameaças. Corre nos seus programas e scripts adicionando detenção de ameaças super rápida em websites suspeitos, URLs e ficheiros. Uma API baseada em HTTPS que responde em JSON significa que pode utilizar o Sophos Intelix a partir de qualquer tipo de linguagem de programação ou script. (O registo é gratuito e obtém um volume generoso de submissões mensais após o qual poderá ir pagando à medida que for usando se quiser um volume maior).

Sophos Phish Threat – Este é um simulador de phishing que lhe permite testar a sua equipa de uma forma “simpática”, utilizando armadilhas realistas mas falsas, de forma a que os utilizadores possam cometer os seus erros consigo “do outro lado” em vez de um hacker. Pode utilizar durante 30 dias gratuitamente (registo necessário).

Sophos E-mail – Esta é a opção baseada na cloud para segurança de e-mail que bloqueia phishing, spam, zero-day malware e aplicações indesejadas.

Por David Mitchell